1. Caractéristiques et fonctions

d’un

environnement informatisé (Unité centrale,

Périphériques et ergonomie)

2. Caractéristiques et fonctions des éléments constitutifs d’un réseau informatique

4.

Caractéristiques et fonctions d’un

système d’exploitation (Menus, clés de

raccourcis, gestion)

5. Caractéristiques des

différents types de cartes

6. Fonctions de base d’un

logiciel de traitement de texte

7. Fonctions de base d’un

chiffrier électronique

8. Fonctions de base d’une

base de données

CARACTÉRISTIQUES

ET FONCTIONS D’UN ENVIRONNEMENT INFORMATISÉ

Les

connecteurs d’entrée / sortie

Le Système

d’Exploitation (SE) Operating System (OS)

Schéma

d’un Système d’Exploitation

Comment sont

stockées les données? ( Système de

Fichiers)

Quelques types de

fichiers courants

Visualisation avec

l’Explorateur

1.1.

Qu’est ce qu’un

ordinateur?

Un PC

(Personal

computer) est appelé système parce qu'il inclut

tous les composants exigés pour

avoir un ordinateur fonctionnel :

·

Dispositifs

d'entrée : clavier et souris

·

Unité

centrale : Ordinateur

·

Dispositifs de

sortie : moniteur et imprimante.

Trois

grandes familles de PC

L'unité

centrale est la partie

principale du système de micro-ordinateur. Elle est la base

de n'importe quel

arrangement de système de PC.

1.2.

Les périphériques

externes

•

Certains

sont

indispensables : Ecran,

Clavier,

Souris.

•

D’autres

sont

optionnels : Imprimante, Scanner, Appareils Photo

Numériques, …

§

Ce

sont ceux qui se trouvent dans le boîtier de

l’unité centrale.

§

De la

même façon certains sont indispensables : Disque

Dur, Lecteur

de DVD/CD Rom, Carte Graphique,…

§

D’autres

sont optionnels : Carte d’acquisition

vidéo, graveur,…

1.4.

Les connecteurs

d’entrée / sortie

Les

différents types de connecteurs

v

Ports

PS/2 : Connecteurs pour clavier et souris, sont remplacés

par des

ports USB.

v

Port

parallèle : Permet de relier une imprimante ou un scanner,

est

remplacé par des ports USB.

v

Port

série ou COM : Permet de relier des

périphériques à bas débit,

est

remplacé par des ports USB.

v

Port

USB: Universal Serial Bus. Existe

en trois types (A, B, mini).

v

Port Firewire : Également

appelé port IEE1394.

Port à très haut débit permettant de

connecter des appareils vidéos ou de

stockage.

v

Ports

vidéo : Permettent de connecter un

périphérique d’affichage

vidéo

(écran, vidéoprojecteur...). On trouve des ports

VGA, S-vidéo, DVI et HDMI.

v

Interface

Midi : Permet de connecter des instruments de musique.

v

Prises

Jack 3,5 mm : Permettent de connecter des

périphériques audio

L'USB est

un bus servant à connecter des

périphériques informatiques à un

ordinateur.

L'USB permet de connecter des périphériques

bénéficiant du Plug and Play. Il

fut inventé dans les années 1990 afin de

remplacer les différents ports

d'ordinateurs existants alors, lents et incompatibles. USB a

supplanté divers

bus qui équipaient auparavant les ordinateurs : port

série RS-232, port

parallèle, port PS/2, port joystick (ou port MIDI), port

SCSI, et même des bus

internes comme PCI pour la connexion de certains dispositifs (par

exemple

cartes son ou cartes de réception TV).

Le port

USB est également capable, dans une certaine mesure,

d'alimenter en énergie les

périphériques (limité à 500

mA pour USB 2.0). Cette recharge est souvent mise à

profit par toutes sortes d'appareils, du GSM aux lecteurs MP3, pour

lesquels il

existe des adaptateurs pour port USB, qui outre la capacité

qu'ils ont de

donner accès à la mémoire interne du

périphérique (quand elle existe), recharge

sa batterie.

Plusieurs

gadgets USB ont fait leur apparition (ventilateurs, lampes, ...) qui

sont

alimentés par USB et ne sont pas des

périphériques informatiques. Cette source

d'énergie peut parfois s'avérer trop juste

(Disque dur externe par exemple). On

recourt alors à une alimentation externe ou on utilise un 2ième

port

USB.

Et

l'USB 3.0 dans tout ça ?

Après

des années de bons et loyaux services, l'Universal

Serial Bus en version 2.0 est sur le point de tirer sa

révérence. Son

successeur pointe enfin le bout de son nez en version 3.0 et

après l'USB Full

Speed (USB 1.0) et l'USB Hi-Speed (USB 2.0), voici venu le temps de

l'USB... SuperSpeed

L'USB

3.0 ou SuperSpeed, sera

également rétro-compatible

avec les normes précédentes. Cela signifie qu'il

sera possible de connecter nos

actuels périphériques USB 1.1 ou USB 2.0

(imprimantes, disques durs, clés USB,

etc.) sur une interface USB 3.0, dotée de la technologie de

synchronisation

dite "Sync-N-Go",

censée réduire les temps d'attente lors de la

copie et le transfert de données.

Enfin,

des améliorations ont été

apportées à cette norme afin de

réduire sa

consommation en énergie. Les premiers logos USB 3.0 apparaîssent

déjà sur les périphériques.

Finissons

sur un petit exemple : pour un fichier de 20,0Go le temps de transfert

est de 8

heures et 10 minutes avec l'USB 1.0, de 10 minutes avec l'USB 2.0 et

enfin

d'environ 3 minutes avec l'USB 3.0.

USB 3.0 : des

débits

prometteurs !

Cette

norme USB 3.0 est donc

annoncée pour une vitesse théorique de 4.8 Gbps grâce

au bus SuperSpeed.

En

pratique, les spécifications de l’USB 3.0 estiment

qu’il faut tabler sur une

vitesse de 3.2 Gbps

soit 400 Mo/s. Mais

rappelons-nous que l'USB 2.0 promettait 480 Mbps,

soit 60 Mo/s alors que la très grande majorité

des périphériques USB plafonnent

à 30-35 Mo/s. Bref seul l'avenir nous dira quel

débit maximum on peut espérer.

À noter

aussi que l’USB 3.0 fournit davantage de courant, ce qui va

permettre de

recharger plus rapidement les appareils que nous connectons en USB

comme les

téléphones, les PDA et autres lecteurs MP3. Ainsi

un bus correctement configuré

peut délivrer un total de 900 mA contre seulement 500 mA

pour l’USB 2.0.

D'autres

technologies de

connexion

FireWire

Cette

norme de connexion concurrente à USB est en fait

nommée ainsi par Apple, tandis

que Sony la nomme iLink

(en version sans alimentation)

et Texas Instrument Lynx. Elle a été

normalisée en 1995 sous la référence

IEEE

1394.

Parmi

les nombreuses différences, citons qu'elle garantit la bande

passante dans tout

les cas (au contraire de l'USB qui ne la garantie que dans certains

modes).

Elle est, en outre, dite "Hotplug",

c'est à

dire "branchement à chaud", ce qui permet, à

l'instar de son

concurrent, de brancher et de débrancher un

périphérique "quand on

veut".

Le plus

souvent, les ports FireWire

servent à brancher des

caméscopes ou des disques durs externes, appareils qui

préfèrent que les flux

soient synchrones et garantie en bande passante, par exemple pour le

montage

vidéo (pour que l'image ne soit pas saccadée).

Un

câble FireWire

peut enfin servir à brancher 2 ordinateurs ensemble, dans le

cadre d'un

transfert de données entre eux.

eSATA

Aussi

appelée S-ATA, acronyme de Serial Advanced Technology

Attachement, cette technologie équipe les disques

durs internes, afin de

faire le lien avec la carte mère. Elle propose un

débit théorique de 2400

Mbit/s et remplace l'ancien ATA. Les avantages qu'elle offre par

rapport à son

prédécesseur sont principalement sa vitesse et sa

gestion des branchements à

chaud. La norme SATA prévoit également une

alimentation, qui peut varier de 3 à

12 volts (donc plus puissante que celle de l'USB).

Devant

le succès de cette norme, elle a été

adaptée au branchement de

périphériques

externes, sous le nom de eSATA.

Le principe (et le système

de communication) reste le même, on a juste changé

les fiches des câbles (pour

ne pas confondre) et on a fixé la longueur du

câble à une valeur maximale de

2m. En pratique, plus onéreux, le eSATA

permet un

branchement direct sur la carte mère, ce qui donne des

vitesses qui se

rapprochent quasiment des vitesses observées sur un disque

dur interne de

l'ordinateur.

Le port

eSata

n'équipe les ordinateurs que depuis peu de

temps, et son usage n'est pas encore très

répandu. À noter qu’il n'est pas

autoalimenté par défaut, il faut que le port

respecte la technologie Power

Over eSata.

Tableau

récapitulatif

La

différence entre vitesse théorique et

réelle est en fait due à un paquet de

facteurs : du facteur physique (longueur du câble, usure,

impuretés, résistance

des métaux au passage de

l'électricité) aux facteurs matériels

(CPU, usage de

l'ordinateur à ce moment la, occupation de la carte

mère).

La

vitesse théorique est quant à elle

déterminée sans tenir compte de tous ces

paramètres et devrait plutôt être vue

comme une limite à ne pas (tenter de)

dépasser (pour les constructeurs) plutôt qu'une

indication pratique. Enfin, il

faut savoir que pour obtenir un débit supérieur,

il faudrait que les disques

durs tournent plus vite, à 10000 tours/min contre en moyenne

7200 tours/min

actuellement.

L'USB

3.0 offrira donc un débit 10 fois plus

élevé que son prédécesseur,

l'USB 2.0,

et 450 fois supérieur à celui de l'USB 1.0 ce qui

ravira sûrement les fans de

l'USB, et du stockage par clé ou disque dur USB, du fait de

la très grande

rapidité du transfert .

1.6.

Ce qu’il y a dans

la boîte

§

L’élément

essentiel d’un ordinateur est sa carte

mère (Motherboard)

§

Elle

regroupe les connecteurs pour brancher les

périphériques internes

(IDE, PCI, AGP,…)

§

Elle

regroupe également les ports pour connecter les

périphériques externes

(Parallèle, Série, USB, PCMCIA, Firewire, PS2,…)

§

Un processeur

:

- C’est lui qui fait tous les calculs.

- Sa puissance dépend en partie de sa

vitesse exprimée en MHz ou en GHz (1Hz équivaut

à 1 battement par seconde)

- Il y a deux principales familles:

Ø

AMD (Athlon,

Duron) vitesse

supérieure à 3 GHz

Ø

Intel (Celeron,

Pentium) vitesse supérieure à 3 GHz

- Il existe d’autres processeurs :

Ø

Transmeta

(Crusoé, Efficeon)

Ø

IBM

(Cyrix)

Ø

Apple : RISC "Reduced Instruction

Set Computer". de Motorola

§

De la

mémoire :

–

Mémoire

centrale

volatile RAM (Random

Access Memory) (Aujourd’hui les

ordinateurs disposent d’au moins 1Go)

–

Mémoire

de masse non

volatile : Disque Dur (> à 250 Go)

§

D’autres

unités de stockage:

–

Disquettes

(1,44 Mo)

–

Lecteur

ZIP (100Mo ou

250Mo)

–

CD

Rom (Read Only

Memory)

–

DVD/CD-R

(Recordable) DVD/CD-RW (Rewritable)

–

Memory

Stick

Précisions

sur le disque dur

Le disque

dur sert à stocker les informations et à les

retrouver à chaque allumage de la

machine. contrairement à la mémoire il conserve

les données et les programmes

même quand on éteint la machine.

Le

premier choix à faire est celui de l'interface: EIDE, ULTRA

DMA, SCSI ou SATA. (Enhanced

Integrated Drive Electronics

, Ultra Direct Memory

Access, Small Computer

System Interface ou Serial Advanced

Technology Attachment).

Les

dernières générations de disques durs

en 7200 tr/min à 15000 tr/min (rpm

= rotation per minute) offrent des

performances de plus en plus grandes. Ceci

vient du fait que ces disques utilisent des plateaux avec de bien plus

fortes

densités d'informations (cela leur permet d'offrir de

meilleurs performances en

mode continu sur de gros fichiers) et disposent de "processeurs

dédiés" embarqués sur le disque dur

qui leurs permettent d'avoir une très

faible charge CPU.

Le

standard Serial ATA (SATA) est

apparu en février 2003. Il est basé sur une

communication en série.

Le

câble utilisé par le SATA est un câble

rond composé de sept fils et terminé par

un connecteur de 8 mm. Trois fils servent à la masse et les

deux paires servent

au transport de données (une paire pour la transmission et

une paire pour la

réception).

Le

connecteur d'alimentation est également différent

: il est composé de 15

broches permettant d'alimenter le périphérique en

3.3V, 5V ou 12V si nécessaire

et possède une allure similaire au connecteur de

données mais plus large.

§

Une carte

graphique

- Elle possède une sortie pour

l’écran

(parfois pour plusieurs ou pour une TV)

- Sa puissance dépend:

Ø

De

son processeur (Geforce

de nVIDIA, ATI

Radeon,…)

Ø

De sa quantité de

mémoire: 512Mo,

1Go, 2Go, 4Go...

1.7.

Le Système

d’Exploitation (SE) Operating System (OS)

C’est

un logiciel particulier qui permet de gérer toute

la machine avec des petits bouts de programme appelés

drivers, tout en

fournissant à l’utilisateur une

représentation abstraite du fonctionnement

interne à l’aide d’une interface

graphique conviviale.

1.8.

Schéma d’un Système

d’Exploitation

Ø

Dans

95% des cas : Système d’Exploitation Microsoft

Ø

Versions

familiales : Windows 3.1, Windows 95 (osr1 et osr2), Windows 98

(normale

et SE), Windows Me (basée sur l’ancien

système DOS);

Note

: osr1 est une mise à jour pour corriger les

« bugs » de Windows 95

alors que l’osr2 est une nouvelle version corrigée

de Windows 95

Ø

Versions

Pro : Windows NT 4.0,

Windows 2000;

Ø

Version

Mixte : Windows XP (professionnelle et familiale), Vista, Windows

7.

Ø

Linux

: logiciel libre, crée en 1991 par Linus Torvalds,

pour ordinateurs compatibles PC;

Ø

BeOS

: système d’exploitation de la

société Américaine Be

Inc., acheté par la société Palm en

2001 (société Américaine qui fabrique

et

commercialise des ordinateurs de poche);

Ø

Mac

OS X : système d’exploitation

développé par Apple et installé sur

tous

les Macintoshs;

Ø

Unix :

nom d'un système d'exploitation multitâche et

multi utilisateur

créé en 1969. Il a donné naissance

à une famille de systèmes, dont les plus

populaires sont GNU/Linux et Mac OS X. On nomme

« famille Unix »

l'ensemble de ces systèmes. On le retrouve sur certains

serveurs.

1.12.

Fonctionnement de

la Souris

§

De

dossier : elles permettent d’accéder au contenu

d’un dossier.

§

D’application :

elles permettent de

lancer les applications qu’elles représentent

§

De raccourci : elles

permettent d’accéder

plus rapidement aux éléments

qu’elles représentent. Une petite

flèche sur l’icône identifie un

raccourci.

Contient

tous les programmes qui sont en train de fonctionner

§

Il

regroupe les liens qui permettent d’accéder aux

logiciels installés sur

la machine ainsi qu’à certains des fichiers

sauvegardés

§

Il

permet de se déconnecter et d’éteindre

la machine (essayer pour voir)

1.16.

Comment sont

stockées les données? ( Système de

Fichiers)

§

Fichier :

C’est un ensemble d’une ou plusieurs

données stockées

sur les mémoires de masse.

§

Répertoire :

C’est un dossier qui contient des fichiers et

éventuellement d’autres répertoires.

§

Le

nom d’un fichier peut contenir les caractères

alphanumériques et

d’autres caractères spéciaux ( , . - _)

§

Certains

caractères spéciaux ne peuvent pas être

utilisés. ( / : * \ ?

<> |)

§

Il

est en général de la forme XXXX.XXX

§

Les

trois caractères après le point constituent

l’extension du fichier et

déterminent son type

1.18.

Quelques types de

fichiers courants

Ø

.txt

ce

sont les fichiers textes;

Ø

.doc ce sont les fichiers word;

Ø

.xls

ce

sont les fichiers excel;

Ø

.ppt

ce

sont les fichiers powerpoint;

Ø

.jgp,

.bmp, .gif ce sont des fichiers

d’images;

Ø

.htm ce sont des pages web;

Ø

.zip ce sont des fichiers

compressés;

Ø

.pdf

ce

sont des fichiers sous le format acrobat;

Ø

.dll ce sont des fichiers du

système.

1.19.

Visualisation avec

l’Explorateur

1.20.

Balade dans

l’arborescence

•

Créer

un répertoire;

•

Renommer

le répertoire;

•

Créer

un nouveau fichier texte;

•

Modifiez-le;

•

Renommez-le;

•

Faites

en une copie dans le répertoire que vous avez

créé;

•

Déplacez-le;

•

…

Travail à

l’écran

Que ce

soit à la maison ou au bureau, le travail devant un

écran d’ordinateur est de

plus en plus courant. Lorsque le poste de travail est mal

aménagé et mal ajusté

pour l’utilisateur, il peut causer différents

problèmes de santé, dont toutes

les fameuses maladies en « ite ». Pour les besoins

de notre démonstration,

Nicolas a accepté d’apporter quelques

modifications à son environnement de

travail.

Pouvez-vous

trouver quelles

erreurs ont été commises ?

1)

Nicolas tient le

récepteur du téléphone

coincé entre son

oreille et son épaule. Pratique, mais difficile pour le cou

et les épaules!

2)

Pourquoi installer son

écran si haut?

3)

Les pattes

arrière du clavier sont relevées et la souris est

très éloignée du clavier… Ouch ! les poignets!

4)

Pour regarder par la

fenêtre, l’installation de

l’écran est

parfaite, mais pour travailler à

l’écran…

5)

Le dos de Nicolas

n’est pas appuyé contre le dossier de sa

chaise. Peut-être parce qu’il est mal

ajusté ou parce qu’il a la jambe

repliée

sous lui.

6)

Un brin de

ménage ne serait pas superflu. La surface du bureau

est tellement encombrée qu’on se demande comment

Nicolas peut bien arriver à

travailler!

D’abord,

il est évident que la posture adoptée

dépend de ce que l’on fait et varie selon

les caractéristiques de la personne qui travaille. Ces

caractéristiques

changent tout au long de la vie.

Mais

pour adopter une posture équilibrée, certaines

règles de base doivent être

appliquées. Le cou doit être droit, dans le

prolongement de la colonne

vertébrale. Les bras doivent être maintenus dans

une position confortable où

les avant-bras sont presque à l’horizontale,

supportés par la table ou par les

appuis coudes. Les épaules doivent être

relâchées. Le dos doit également

être

droit et les jambes se situer dans un angle

légèrement supérieur à 90

degrés

par rapport aux cuisses.

Le

poste de travail doit être aménagé de

manière à ce que les fenêtres soient de

côté par rapport à

l’écran, plutôt que de face ou de dos

à l’utilisateur.

L’écran doit être à une

distance minimale correspondant à une longueur de bras,

soit 60 cm, et le haut se trouver sous la hauteur des yeux. Un

travailleur qui

porte des lunettes avec foyers progressifs devra probablement mettre

l’écran

plus bas.

Dix

règles à respecter sur le

Web

Évitez

les textes soulignés : sur

le Web, un mot ou une expression soulignée signalent

généralement l'existence

d'un lien. N'utilisez jamais le soulignement pour d'autres raisons.

Utilisez la

couleur, la taille ou le style (gras et italique), mais ne

soulignez pas

une portion de texte pour en signaler l'importance.

Évitez

les colonnes trop larges :

les colonnes larges obligent l'oeil

à parcourir de

longues distances de gauche à droite. On risque alors de

"perdre la

ligne" ce qui lassera rapidement vos lecteurs. Dans l'idéal,

la largeur de

vos colonnes doit être calculée pour contenir 10

à 15 mots maximum.

Faites

en sorte que vos textes soient lisibles : ça vous

semble évident ? Tant mieux ! De nombreux sites

proposent du texte jaune sur fond gris, du vert sur du rouge ou du

rouge sur du

vert, des teintes claires sur un fond clair ou foncées sur

un fond foncé.

Autant d'associations qui rendre la lecture très difficile.

Le texte blanc sur

fond noir doit être absolument évité

pour les sites proposant des articles

longs. Le texte le plus lisible et le moins fatigant est le texte noir

sur fond

blanc. Vous pouvez vous éloigner

légèrement de ce grand classique à

condition

de toujours garder un bon contraste entre le fond et le texte.

Évitez

les gadgets : Compteurs,

animations flash et autres gadgets n'apportent rien à votre

site, mais

distraient les visiteurs de votre véritable contenu. Un

élément attirant

l'attention doit toujours être au service du contenu

de la page.

Une

taille de texte suffisante : vous

avez 20 ans et une vue parfaite ? Tant mieux pour vous ! Ce n'est

malheureusement pas le cas de la plupart des internautes. Les sites

utilisant

des caractères microscopiques sont fatigants, notamment pour

les internautes

ayant plus de 40 ans. Vous aussi, vous serez sans doute presbyte,

à cet âge là

!

Des

pages "légères" : les

visiteurs sont pressés et impatients. Dans

l'idéal, vos pages ne devraient pas

peser plus de 30 à 50 Ko (tout compris avec les images et

les animations). Ce

point est absolument essentiel.

Des

titres de page clairs et informatifs : Où suis-je

? D'où viens-je ? Où vais-je ? Évitez

à vos

visiteurs de se perdre dans ces questions métaphysiques !

Offrez leur des

repères et des invitations !

Des

sous-titres, une mise en page structurée et

aérée : Découpez

votre contenu en chapitres

clairement identifiés. Saupoudrez

généreusement de sous-titres qui serviront de

repères. Vos visiteurs doivent pouvoir choisir ce qu'ils

veulent lire ou

sauter.

Des

menus simples : vos

visiteurs ne passeront pas plus de quelques secondes à

essayer de comprendre

l'architecture de votre site. Le système de menu le plus

répandu consiste à placer

:

- Le menu principal sous la

forme d'une barre

située en haut de la page

- Les

sous menus à gauche de la

page

- Les

renvois, les publicités, à

droite de la page

- Les

références (bibliographie)

en bas de la page

En

respectant ces habitudes, vous faciliterez la navigation sur votre

site. Si

vous souhaitez en changer, assurez-vous que le résultat est

immédiatement

compréhensible pour un internaute découvrant

votre site pour la première fois.

Des

caractères standards : pour

être sûr que vos visiteurs pourront voir vos pages

de la même façon que vous

les voyez, vous devez impérativement rester dans les grands

"standards" de caractères : arial,

times, verdana,.... Si

vous souhaitez absolument utiliser d'autres

polices pour vos titres, affichez-les en tant qu'images, mais n'oubliez

pas de

doter ces images d’un texte alternatif (balise "alt").

CARACTÉRISTIQUES

ET FONCTIONS DES ÉLÉMENTS CONSTITUTIFS

D’UN RÉSEAU INFORMATIQUE

Comment

se connecter à Internet ?

Un

réseau est un système

complexe d'objets ou de personnes interconnectés.

Exemples

:

§

les

communications;

§

le

transport;

§

la

société;

§

la

biologie;

§

les

services publics.

L’architecture

client-serveur

Qu’est-ce

qu’un serveur?

–

C’est

un logiciel

offrant des services spécifiques à

d’autres logiciels dits clients s’y

connectant à travers un réseau informatique. Par

extension, on désigne parfois

l’ordinateur hébergeant le logiciel comme serveur.

•

Serveur

de fichier

•

Serveur

de messagerie

•

Serveur

Web

•

Serveur

ftp (Upload)

•

Serveur

de noms de

domaines

•

Serveur

d’impression

Carte

réseau

Les

éléments constitutifs d’un

réseau local

–

La carte

réseau (ou

coupleur) : connectée à la carte mère

du poste de travail, elle permet le

transfert des informations vers le support physique de transmission

(par

exemple un câble)

Concentrateur

Les

éléments constitutifs d’un

réseau local

–

Le concentrateur

(ou

hub) : Permet de concentrer le trafic provenant de plusieurs machines

sur le

réseau, de le régénérer (si

actif) et de le rediffuser à l’ensemble des

machines connectées. On trouve des concentrateurs

à 4, 8, 16 ou encore 32

ports.

Pont

et commutateur

Les

éléments constitutifs d’un

réseau local

–

Le pont

(ou

bridge) : Permet de segmenter un réseau local en filtrant

les informations

entre différents sous-réseaux pour

conserver le trafic local au niveau local.

–

Le commutateur

(ou

switch) : Pont

multiports. Permet d’allier les

propriétés du pont en matière de

filtrage et du concentrateur en matière de

connectivité. Peut disposer d’une centaine de

ports. La

différence entre le concentrateur et le

commutateur est que ce dernier prend des décisions en

fonction des adresses

MAC (Medium

Access Card) tandis que le

concentrateur ne prend

aucune décision.

Routeur

Les

éléments constitutifs d’un

réseau local et distant

–

Le routeur

:

Permet de choisir le chemin qu’un message (paquet

d’informations) va emprunter

pour rejoindre une autre machine ou un autre point du

réseau. Permet également

de manipuler les données afin d’assurer

l’interconnexion de réseaux différents.

Permet enfin de créer des tables de routage

(itinéraires pré-définis)

pour acheminer les messages sur le réseau. Les routeurs

permettent à pratiquement n'importe quel type

d'ordinateur de communiquer avec n'importe quel autre dans le monde.

Serveur

Proxy et pare-feu

Les

éléments constitutifs d’un

réseau local

–

Le serveur

Proxy

: logiciel faisant l’intermédiaire entre les

ordinateurs d’un réseau local et

l’Internet. Assure également des fonctions de

cache, de filtrage et

d’authentification.

–

Le pare-feu

(ou

firewall) : système logiciel (installé sur un

ordinateur ou sur un équipement

actif du réseau, par exemple un routeur) permettant de

filtrer les informations

entrantes et sortantes sur un réseau en fonction de

règles pré-définies

ou dynamiques, et de protéger ainsi les ordinateurs

d’un réseau d’intrusions

malveillantes.

La

mémoire cache est

une mémoire rapide qui sert de tampon entre la

mémoire vive et le processeur.

Le processeur y

stocke les

informations dont il a le plus fréquemment besoin.

Avec

ou sans fil?

Pour

relier tout cela, il faut des câbles

–

La

paire torsadée en

cuivre avec connecteur Ethernet

RJ45 (Rectangular Jack)

•

Débits

de 10 Mbit/s,

100 Mbit/s ou 1 Gbit/s

–

Le

câble coaxial avec

connecteur BNC

•

Débit

de 10 Mbit/s

–

La

fibre optique

•

Débit

de 100 Mbit/s

Ou

bien on passe par les airs

–

Wifi,

Bluetooth, Wimax

Les

différents réseaux sans fil

La plupart des

réseaux de données

sont classés en :

Ø

Réseaux

locaux :

-

LAN=Local Area Network : ce réseau est limité

à une zone géographique réduite,

par exemple un bâtiment.

- MAN=Metropolitain Area Network : ce

réseau est étendu à une

dizaine de kilomètres.

Ø

Réseaux

publics

- WAN=Wide Area Network : ces

réseaux ont une couverture

nationale ou internationale

Les

réseaux locaux et les réseaux

WAN peuvent aussi être interconnectés.

Utilité

des réseaux :

À

l'origine le besoin qui a abouti à la création

des réseaux est le partage des

ressources les plus coûteuses, comme le stockage des fichiers

sur un disque

dur, ou leurs impressions.

En

raison de la baisse des prix

des périphériques d'autres raisons

émergent :

Ø

Les logiciels, ils

sont moins coûteux en version multipostes,

qu’en version monoposte. Leur

évolutivité est plus facile à assurer,

il suffit

de les mettre à jour une seule fois sur le serveur.

Ø

L'interconnexion

des

ordinateurs, elle permet une meilleure communication des documents, des

messages, et des ressources humaines au sein d'une entreprise.

Ø

La

gestion des données, elles sont regroupées

sur le serveur ce qui facilite leur mise à jour et leur

sauvegarde.

Ø

La

sécurité, les serveurs offrent une

sécurité d'accès aux

données, grâce à des accès

sélectifs et à des mots de passe, ce qui

réduit le

risque de contagion par des virus. Généralement

les serveurs possèdent aussi un

système de prévention

des pannes secteurs:

un onduleur.

Ø

Les

ressources partagées, le réseau permet

l'accès à l'ensemble des utilisateurs des

ressources informatiques comme:

- les imprimantes,

- les disques hautes capacités,

- les modems,

- d'autres systèmes d'exploitations (Unix, Macintoch)

Voici

quelques technologies

couramment utilisées dans les réseaux WAN :

§

Modems

§

RNIS

(réseau numérique à

intégration de

services)

§

DSL

(Digital Subscriber

Line)

§

Frame

Relay (protocole à commutation de

paquets)

§

ATM

(Asynchronous Transfer

Mode) L’ATM a pour objectif de

multiplexer différents flots de données sur un

même lien utilisant une

technique de type TDM (Time

Division Multiplex)

§

Porteuses

T (États-Unis) et E (Europe) : T1,

E1, T3, E3, etc.

§

SDH

(Synchronous

Digital Hierarchy)

LA

NORMALISATOIN

La

télécommunication est une activité de

consensus technique. C'est ainsi , que

grâce à la normalisation du CCITT (Comité

Consultatif International

Téléphonique et

Télégraphique), que l'ensemble des

téléphones de la terre

peuvent communiquer.

Malheureusement

pour la transmission des données, il n'existe aucune

normalisation aussi

complète. Lier des systèmes informatiques est

souvent difficile. Pour cette

raison l'I.S.O. ( International Standards Organization

) a mis au point une normalisation partielle, que l'on qualifie de

système

ouvert, le modèle O.S.I. (Open Systems Interconnection).

Le

modèle de référence OSI

(Open System Interconnection)

est le

principal modèle des communications réseau.

Le

modèle OSI décrit la

manière dont deux éléments

d’un réseau

communiquent, en décomposant les différentes

opérations en sept (7) étapes

successives appelées couches.

Plus

important encore, ce modèle de

référence constitue un cadre que vous pouvez

utiliser pour comprendre comment les informations circulent dans un

réseau.

Le

modèle de référence OSI

comporte sept couches numérotées, chacune

illustrant une fonction réseau bien

précise.

Le

découpage du réseau en sept

couches présente les avantages suivants :

§

Il permet de diviser

les communications sur le réseau en

éléments plus petits et plus simples.

§

Il uniformise les

éléments du réseau afin de permettre

le développement et le soutien multi

constructeurs.

§

Il permet à

différents

types de matériel et de logiciel réseau de

communiquer entre eux.

§

Il empêche

les

changements apportés à une couche d'affecter les

autres couches, ce qui assure

un développement plus rapide.

§

Il divise les

communications sur le réseau en

éléments plus petits, ce qui permet de les

comprendre plus facilement.

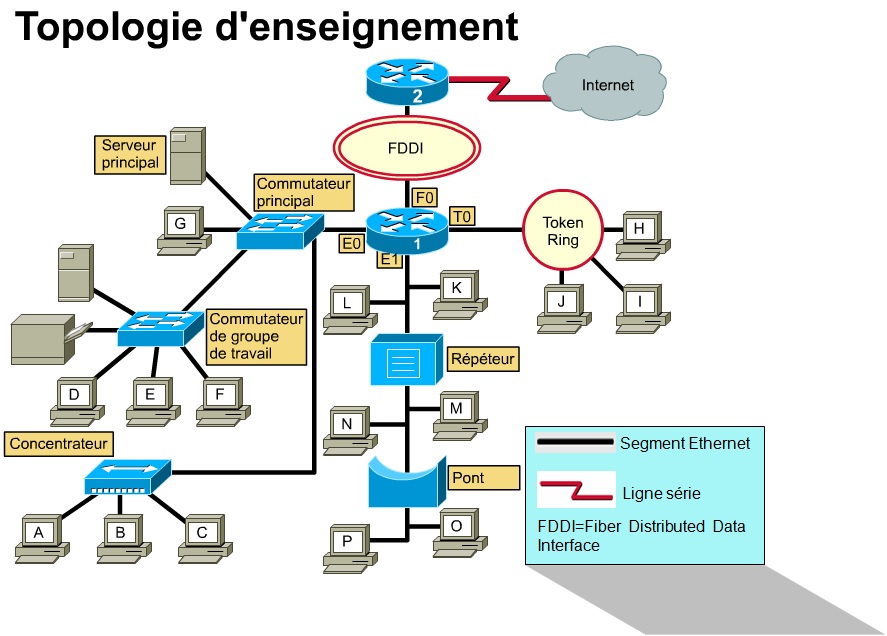

La

topologie définit la structure

du réseau. La définition de la topologie comprend

deux parties :

§

La topologie physique

:

elle désigne le mode d'interconnexion physique des

différents éléments du

réseau.

§

La topologie logique

(électrique) : elle désigne le mode de

circulation des données sur le média et

donc le mode d'échange des messages sur le réseau.

Les

topologies physiques couramment utilisées sont la topologie

en bus, la

topologie en anneau, la topologie en étoile, la topologie en

étoile étendue, la

topologie hiérarchique et la topologie maillée.

§

Dans une topologie en bus,

tous les hôtes sont directement connectés

à un seul segment de backbone

(une longueur de câble).

§

Dans une topologie en anneau,

chaque hôte est connecté

à son voisin. Le dernier hôte se connecte au

premier. Cette topologie crée un

anneau physique de câble.

§

Dans une topologie en étoile,

tous les câbles sont raccordés à un

point central. Ce point est habituellement

un concentrateur ou un commutateur.

§

Une topologie en étoile

étendue repose sur la topologie en

étoile. Elle relie les étoiles

individuelles entre elles en reliant les concentrateurs/commutateurs.

§

Une topologie hiérarchique

est créée de la même façon

qu'une topologie en étoile étendue. Toutefois, au

lieu de relier les

concentrateurs/commutateurs ensemble, le système est

relié à un ordinateur qui

contrôle le trafic dans la topologie.

§

Une topologie maillée

est utilisée lorsqu'il ne faut

absolument pas qu'il y ait de rupture de communication, par exemple

dans le cas

des systèmes de contrôle d'une centrale

nucléaire. Comme vous pouvez le voir

dans la figure, chaque hôte possède ses propres

connexions à tous les autres

hôtes. Cela est aussi caractéristique de la

conception du réseau Internet, qui

possède de nombreux chemins vers un emplacement.

La

topologie logique d'un réseau est la méthode

qu'utilisent les hôtes pour

communiquer par le média. Les deux types

de topologie logique les plus

courants sont le broadcast

et le passage de

jeton.

Il

existe un grand nombre de médias, qui présentent

chacun ses avantages et ses

inconvénients.

Pour

prolonger un réseau au-delà

de cette limite, nous devons y ajouter une unité

appelée répéteur.

Le but

du répéteur est de

régénérer les signaux

réseau et de les re-synchroniser

au niveau du bit pour leur permettre de voyager sur de plus longues

distances

dans le média.

Le terme

répéteur désigne

habituellement une unité à un seul port "

d'entrée " et à un seul

port de " sortie ".

Dans

la terminologie courante

d'aujourd'hui, on parle aussi de répéteur

multiport.

Les

répéteurs sont des unités de

couche 1 du modèle OSI, car ils agissent uniquement au

niveau du bit et ne se

soucient d'aucune autre information.

2.3.

Comment se connecter à Internet ?

Pour se

connecter à Internet, on doit passer par un des points

d’accès au réseau. Ces

derniers sont gérés par les fournisseurs

d’accès à Internet (FAI) ou, en

Anglais ISP (Internet Service Provider). Chaque FAI ou Provider, est

lui-même

connecté par des liaisons haut débit à

d’autres réseaux. Le tout constituant un

gigantesque ensemble de réseaux interconnectés

appelé « Internet ».

La

connexion physique à Internet est nécessaire,

mais non suffisante. Pour que les

ordinateurs puissent communiquer, ils doivent parler la même

langue

(« protocole » dans le jargon

informaticien). La langue

internationale des ordinateurs s’appelle TCP/IP (Transmission

Control Protocol

/ Internet Protocol). Ils doivent également

posséder une adresse unique au

niveau mondial, de la même façon que chaque

personne possède un (voire

plusieurs) numéro de téléphone unique.

Cette adresse s’appelle « adresse

IP ».

Pour

se connecter à Internet il

est donc nécessaire d’avoir :

-

Un

accès physique à un

FAI

-

Au

moins une adresse

IP. L’adresse est fournie par le FAI

-

Les

logiciels qui

implémentent les protocoles TCP/IP. Aujourd’hui,

tous les ordinateurs possèdent

en standard les protocoles TCP/IP

Adresse

IP permanente ou temporaire ?

Pour

appeler quelqu’un par téléphone, on

doit connaître son numéro. Si on veut

l’appeler à n’importe quel moment, il

est souhaitable que votre correspondant

dispose en permanence d’un téléphone

chez lui et donc d’un abonnement

téléphonique. Par contre, l’appelant

peut très bien ne pas avoir de

téléphone

chez lui et appeler de n’importe quelle cabine

téléphonique. Il dispose alors

du numéro de téléphone de la cabine

pendant qu’il est dedans. Le numéro de

l’appelant change quand il change de cabine, mais cela ne

l’empêche pas

d’appeler son correspondant, car son numéro, lui

ne change pas.

De

même, pour appeler un ordinateur, on doit connaître

son adresse IP. Pour les

ordinateurs, disposer d’une adresse IP permanente,

c’est la possibilité d’être

appelé n’importe quand. L’ordinateur est

toujours accessible sur Internet.

C’est le cas des serveurs web par exemple.

Un

ordinateur peut avoir une adresse IP temporaire. Quand il a cette

adresse, il peut

alors appeler un autre ordinateur, par exemple pour demander des

documents à un

serveur web. Il peut même se faire appeler si

l’appelant connaît son adresse

temporaire.

Une

adresse IP peut être fixe, ce qui signifie qu’elle

est toujours la même, comme

pour les serveurs web et les serveurs de messagerie. Au contraire une

adresse

IP temporaire est, le plus souvent, une adresse dynamique,

c’est-à-dire qu’elle

est attribuée par un serveur d’adresses IP, et

elle peut être différente à

chaque attribution.

Une

notion essentielle est l'adresse IP. Toutes

les machines du réseau possèdent une adresse IP,

même celles qui se connectent

temporairement. Cette adresse a pour fonction de déterminer

un trajet entre les

informations, lors de consultation d'informations ou d'envoi de

correspondances. Dans chacune de ces opérations, Internet va

en effet servir de

transporteur de fichiers entre deux points. Comparons donc simplement

l'adresse

IP à un numéro de

téléphone... mettant en relation deux points du

globe.

La syntaxe

de l'adresse IP

L'adresse

IP, est une valeur numérique. Elle se présente

comme une série de chiffres.

Ainsi

:

§

192.168.0.12

désigne une machine du réseau.

Lorsque cette adresse IP est fixe, et qu'elle désigne par

exemple un serveur

(Web, Mail, etc...), on

peut lui adjoindre une

équivalence.

§

172.217.13.132 = www.google.com

Cette

adresse s'appelle alors l'Adresse Internet.

Ainsi,

§

https://172.217.13.132 et

https://www.google.com s'adressent à la même

machine du réseau.

« google.com »

est ce que l'on

appelle un Nom de Domaine. "www" est le nom que

l'on a donné à

la machine qui sert les contenus Web. Cette équivalence peut

être créée si l'on

dispose d'un nom de domaine. Elle sera maintenue

sur des serveurs

spécialisés pour gérer les Noms de

Domaines (Domains

Name Servers) ou Serveurs de Nom de Domaine.

Le

nom du domaine est interprétable tout

au long de la connexion sur le réseau par des serveurs de

noms, qui connaissent

l'ensemble des domaines et les équivalences avec les

adresses IP.

Très

peu d'organismes sont habilités à

créer de nouvelles

adresses. Ce sont les représentants officiels du

réseau Internet, InterNIC

et les NIC régionaux.

InterNIC (Internet's Network Information

Center) est

une marque de service déposée par le

département américain du commerce. ... InterNIC est

donc la base de donnée de tous les noms de domaines de

Internet.

TCP/IP

est une suite de protocoles. Le sigle TCP/IP signifie «Transmission

Control

Protocol/Internet Protocol» et se prononce

«T-C-P-I-P». Il provient des noms

des deux protocoles majeurs de la suite de protocoles,

c'est-à-dire les

protocoles TCP et IP.

TCP/IP

représente d'une certaine façon l'ensemble des

règles de communication sur

internet et se base sur la notion d’adressage IP,

c'est-à-dire le fait de fournir

une adresse IP à chaque machine du réseau afin de

pouvoir acheminer des paquets

de données. Étant donné que la suite

de protocoles TCP/IP a été

créée à

l'origine dans un but militaire, elle est conçue pour

répondre à un certain

nombre de critères parmi lesquels :

Un

protocole est une méthode standard qui

permet la communication entre des

processus (s'exécutant éventuellement sur

différentes machines), c'est-à-dire

un ensemble de règles et de procédures

à respecter pour émettre et recevoir des

données sur un réseau. Il en existe plusieurs

selon ce que l'on attend de la

communication. Certains protocoles seront par exemple

spécialisés dans

l'échange de fichiers (le FTP=File Transfer Protocol),

d'autres pourront servir

à gérer simplement l'état de la

transmission et des erreurs (c'est le cas du

protocole ICMP=Internet control Message Protocol),

Sur

Internet, les protocoles utilisés font partie d'une suite de

protocoles,

c'est-à-dire un ensemble de protocoles reliés

entre eux. Cette suite de protocole

s'appelle TCP/IP.

Elle

contient, entre autres, les protocoles suivants :

HTTP

(Hypertext Transfer Protocol), FTP (File Transfer

Protocol), ARP

(Address resolution Protocol), ICMP (Internet

Control Message Protocol),

IP (Internet Protocol), TCP

(Transmission Control Protocol), UDP

(User Datagram Protocol), SMTP (Simple Mail

Transfer Protocol), Telnet,

NNTP (Network News Transfer Protocol).

Adresses

MAC

(Medium Access Card)

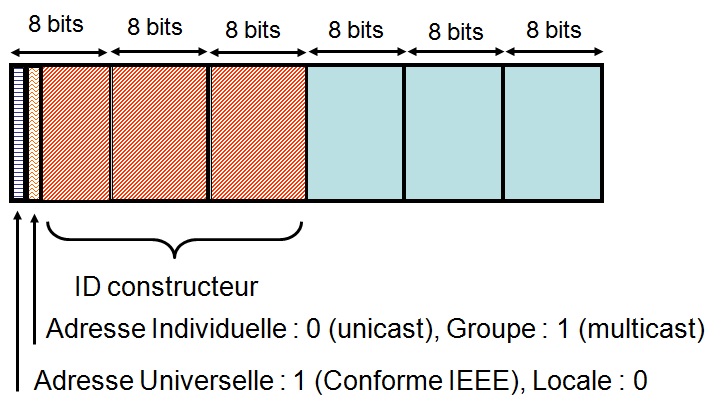

v

Dans

un réseau TCP/IP, chaque machine est identifiée

par une adresse IP.

v

Cette adresse est logique,

et ne

dépend pas du matériel utilisé pour

relier les machines ensemble.

v

Chaque

machine dispose aussi d'une adresse physique

différente. L'adresse

physique appelée aussi adresse MAC (carte d'accès

au médium de transmission) ou

adresse Ethernet est codée sur 6 octets.

v

Elle est liée

à la carte d'accès matériel au

réseau. Elle est "inscrite"

sur la carte, généralement

mémorisée dans une ROM ou EPROM lors

de sa

construction.

v

Une

partie de cette adresse correspond à un numéro

lié au constructeur de

la carte.

v

Les numéros sont

distribués et

contrôlés par un organisme international (IEEE = Institute

of Electrical

and Electronics

Engineers).

v

Cet organisme attribue

à tout

constructeur de carte un "numéro constructeur" de 22 bits.

v

Les

adresses IEEE, ou

adresses MAC, sont notées en hexadécimal, en

séparant les octets par le symbole

"-" ou ":". Exemple : 00-20-AF-56-78-1B

et 00:20:AF:56:78:1B correspondent à la

même adresse d'une carte du

constructeur 3Com.

Codes

constructeurs

| Code | Constructeur | Remarque |

| 0020AF | 3COM

Corporation | |

| 0080C8 | D-Link | |

| 00A0C9 | Intel | Cartes

PRO100B |

Une

adresse MAC est donc une adresse unique, assignée

à chaque carte réseau,

commutateur (switch),

routeur, caméra IP, etc...

Ainsi, utiliser le filtrage par adresse MAC sur un

réseau informatique permet d'autoriser ou de refuser

l'accès au réseau aux

équipements définis dans une liste blanche, une

liste noire ou une

configuration d'un pare-feu.

Adresse MAC

L’adresse

MAC est composé de 48 bits, dont 2 bits pour le type

d’adresse (unicast, broadcast,

multicast, universelle ou locale), 22 bits pour

l’identification du constructeur et 24 bits pour

l’identification de la

machine.

Passage

des adresses IP aux adresses physiques.

v

Chaque

ordinateur raccordée à Internet

possède une ou plusieurs adresses IP

v

Ces adresses ne sont pas directement

utilisées pour l'acheminement des

datagrammes. Ces datagrammes sont passés au niveau liaison

de données qui

utilise les

adresses physiques pour

envoyer des trames.

v

Ces adresses

dépendent du matériel réseau

utilisé et sont différentes des adresses IP. Il

faut alors trouver un système

pour convertir l'adresse logique IP en une adresse physique de la

machine.

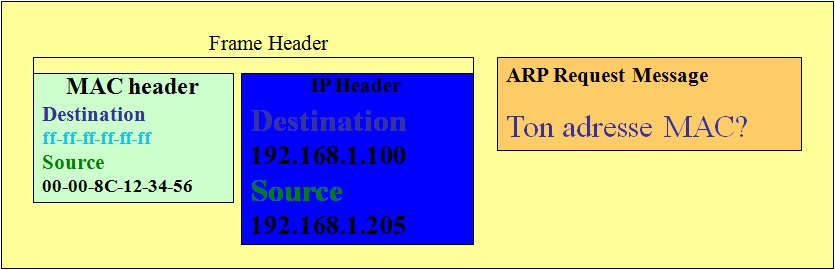

Le

protocole ARP

Le

protocole ARP (Address Resolution Protocol) permet le

passage des adresses IP aux

adresses physiques. Il offre une solution

basée sur le principe suivant :

v

Un

hôte envoie une requête ARP à tous les

autres équipements du réseau via

une adresse MAC de broadcast.

v

Si

l'adresse IP d'un

équipement correspond à l'adresse IP de

destination de la requête ARP, cet

équipement répond en envoyant son adresse MAC

à l'équipement source.

ARP

Permet

de déterminer l'adresse MAC d’un

équipement en fonction de l’adresse IP.

Le protocole

ARP peut être utilisé avec

tous

types de réseaux supportant la diffusion. Il peut

également être utilisé par

n'importe quelle famille de protocoles en particulier avec TCP/IP.

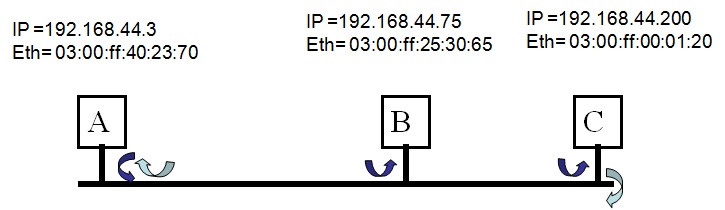

Question

à tous de A:

Je

suis IP=192.168.44.3 Eth=03:00:ff:40:23:70,

qui est IP=192.168.44.200 ?

Réponse

de C à Eth=03:00:ff:40:23:70

IP=192.168.44.3

Mon Eth= 03:00:ff:00:01:20 et mon

IP= 192.168.44.200

La La

réponse est mise dans une

mémoire (cache ARP) et durant un

laps de

temps toutes les trames en direction de ce même

numéro IP utiliseront la

correspondance @ IP > @ Ethernet mise en mémoire.

Amélioration:

Les

tables ARP

•

Chaque

équipement

tient des tables contenant une correspondance adresses MAC et IP

•

Lorsque

l'équipement

source reçoit la réponse ARP, il met à

jour sa table.

•

Les

tables ARP sont

des sections de mémoire RAM dans lesquelles la

mémoire cache est mise à jour

automatiquement dans chaque équipement.

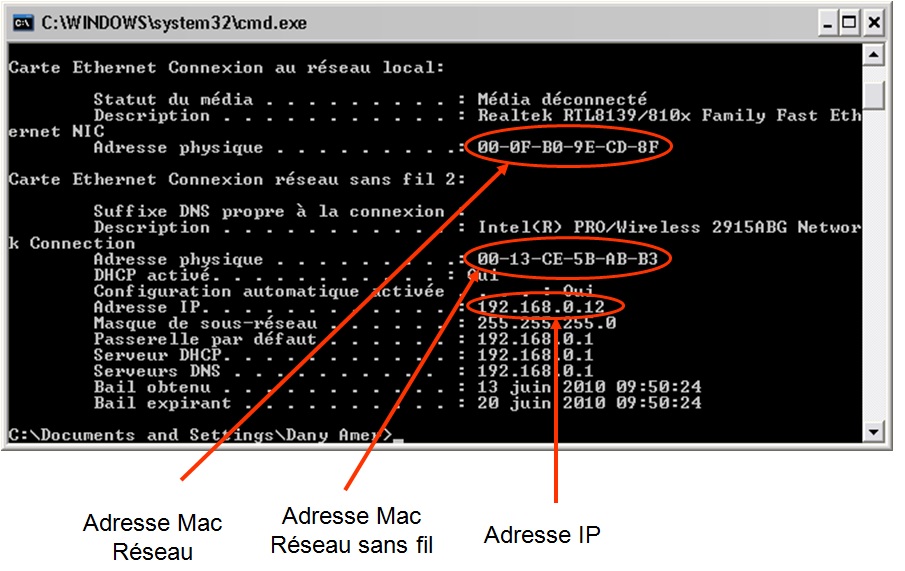

Pour

connaître ses adresses IP et MAC, dans

« Invite de commandes », tapez

ipconfig/all. Le

résultat s’affiche comme suit :

MATÉRIEL

D’INSTALLATION D’UN ORDINATEUR ET NORMES

À RESPECTER

(Câbles, connecteurs, logiciels de branchement)

Définition

d’un système d’exploitation

Processus

de démarrage de Windows XP

Le

processus d'ouverture de session

Un

Microordinateur est constitué

principalement d’une partie matérielle (Hard) et

d’une partie logicielle

(Soft). Ces deux parties forment le compatible PC (Personal

computer).

Le soft,

le Bios (Basic Input Output System),

gère les relations entre les différents

périphériques internes et les ports

d’entrées/sorties. Mais cela est insuffisant pour

que l’utilisateur puisse

communiquer avec le PC.

Il

faut un système d’exploitation (SE) ou OS

(Operating System) qui permettra une

interprétation des commandes venant de

l’utilisateur.

3.2.

Définition d’un système

d’exploitation

Le

système d’exploitation est l’ensemble de

programmes qui permet de faire fonctionner l’ordinateur, et

d’interpréter les

commandes venant de l’utilisateur. Il en existe plusieurs.

Pour la

microinformatique, les plus répandus

sont :

Ø

MS-DOS

Ø

OS/2

Pour les

serveurs les plus courants sont :

Ø

Unix

Ø

Netware

Description

de l’initialisation d’un

compatible PC

Pour

démarrer un compatible PC, il faut que celui-ci charge en

mémoire un système

d’exploitation.

§

Au démarrage, le

Bios vérifie le bon

fonctionnement des principaux circuits intégrés

de la carte mère.

§

Le Bios

vérifie la

présence et

le bon fonctionnement de la

carte mémoire.

§

Le Bios charge les pilotes

vidéo

§

Le Bios vérifie

la présence des différents

lecteurs de disques et les compare avec la configuration

présente dans le

SETUP.

§

Le Bios démarre

la procédure d’amorçage, il

vérifie la présence d’un disque dur.

§

Si le disque est

détecté, le Bios détecte si

une partition du disque dur est active (secteur amorce).

§

Si une partition est active,

il vérifie la

présence d’un système

d’exploitation.

§

Si un

système d’exploitation

est présent, le Bios charge en mémoire les

fichiers de démarrage.

§

S’il n’y

a pas de système d’exploitation, le

Bios affiche un message d’erreur.

§

Si aucune partition

n’est active, le Bios

affiche un message d’erreur.

§

Si aucun disque dur

n’est détecté, le Bios

affiche un message d’erreur.

Fin

de démarrage du PC.

3.3.

Processus de démarrage de Windows XP

Le

processus de démarrage de Windows XP se

déroule de façon totalement transparente pour

l'utilisateur. Pourtant, derrière

ce mécanisme se cache plusieurs processus

interdépendants qui dans certains cas

lors d'un fichier manquant, de problème matériel,

de fichier corrompu, ...

peuvent empêcher le démarrage de Windows. Pour

utilisateur quelconque,

comprendre ce processus ne lui est d'aucune utilité, par

contre pour les

informaticiens, connaître les différentes

étapes du processus de boot de

Windows permet de mieux cibler l'origine d'un problème et

donc de le résoudre

avec plus d'efficacité.

1. Le CPU

exécute le code du BIOS contenu dans la ROM

2. Le BIOS

réalise un POST (Power On Self Test),

c'est un test de base du matériel qui est présent

dans l'ordinateur et qui

vérifie son bon fonctionnement. (Toutes les erreurs qui se

produisent à ce

moment seront rapportées au moyen de

«signal-code» ou bips).

3. Le BIOS

lit les informations de configuration stockées dans la CMOS

4.

Après le POST, le BIOS essaye de localiser

un système d'exploitation. L'ordre que le BIOS suit va

dépendre de la séquence

de boot qui a été configurée. Le BIOS

recherche un disque amorçable.

Si le lecteur d'amorçage est A et qu'il contient une

disquette amorçable,

le BIOS charge le premier secteur (le secteur de

boot) en mémoire. S'il contient une disquette qui n'est pas amorçable,

l'un des messages d'erreurs suivant apparaît :

Non-system

disk or disk error

Replace

and press any key when

ready

5. Si le

BIOS ne trouve pas de disquette dans

le lecteur, il recherche alors un autre lecteur ayant un secteur amorçable. Si aucun

secteur amorçable

n'existe, une des erreurs suivantes apparaît :

Invalid

partition table

Error

loading operating system

Missing

operating system

6. Si un

secteur amorçable

est présent sur le disque dur, le BIOS lit et

exécute le premier secteur

physique du disque dur. Ce premier secteur est appelé le

secteur de démarrage

principal (MBR – Master Boot Record).

1. Le MBR

scanne alors la table de partition à

la recherche d'information sur la partition système. Quand

l'information de la partition

système a été lue, il charge le

secteur 0* de la partition système en mémoire

et le démarre. Un programme de petite taille qui se trouve

au début de ce

secteur (le bootstrap).

Ce programme utilise les

informations de partition pour déterminer quelle est la

partition de démarrage

et tente de démarrer à partir de celle-ci

*Le

secteur 0 de la partition système peut

être une utilitaire, un programme de diagnostic, ou un

secteur de boot de

partition qui contient le code de démarrage pour le logiciel

d'exploitation.

Remarque

: la

partition système doit être sur le premier disque

physique et

contenir les fichiers systèmes de démarrage

énumérés ci après :

|

2. Le

programme d’amorce (bootstrap)

charge ensuite NTLDR en mémoire et lui transfère

le contrôle. S'il ne parvient

pas à trouver le fichier NTLDR, le programme affiche le

message d’erreur

suivant :

"Couldn't find

NTLDR" si le système de fichiers est FAT ou "A kernel

file is missing from

the disk" si le

système

de fichiers est NTFS.

1. Tout

d'abord NTLDR fait passer le processeur

du mode réel 16 bits en mode protégé

sur 32 bits puis active la pagination.

NTLDR étant un programme 32 bits, il doit commuter le

processeur en mode 32

bits de sorte qu'il puisse continuer à charger le logiciel

d'exploitation.

2. NTLDR

démarre le système de fichiers NTFS ou

la table d'allocation de fichiers (le système de fichiers

FAT) 16 ou 32. Un

code pour accéder au système de fichiers

approprié est inscrit dans NTLDR.

3. NTLDR

lit ensuite le contenu du fichier Boot.ini

puis affiche les options de démarrage, s'ils en existent

plusieurs ou bien

démarre le système d'exploitation par

défaut. Si la ligne de boot.ini se

rapporte à une installation DOS, NTLDR lit le contenu du

fichier bootsect.dos

4. Ntdetect.com

est chargé et exécuté

par NTLDR. Ntdetect.com est un programme qui utilise le BIOS pour

récupérer les

informations de base sur la configuration de l’ordinateur.

Ces informations

incluent l’heure, la date stockée dans le CMOS,

les différents types de bus

(par exemple, ISA, PCI sur, EISA,…). Ces informations sont

ensuite stockées

dans la clef HKLM\HARDWARE.

Durant

la phase Ntdetect.com, si plusieurs

profils matériel ont été

prédéfinis, un menu apparaît pour

pouvoir sélectionner

le profil désiré. Ntdetect.com transfert ensuite

les informations à NTLDR et

lui redonne la main.

5.

Les 2 premiers fichiers qui composent le noyau NT, Ntoskrnl.exe

et Hal.dll (répertoire %systemroot%\system32)

sont chargés. Si NTLDR ne parvient pas à charger

l'un ou l'autre de ces

fichiers, il affiche le message suivant :

"Windows

NT could not start

because the following file was missing or corrupt", suivie

du nom du fichier.

6.

NTLDR lit le contenu de la clé HKLM\SYSTEM situé

dans le répertoire

"C:\WINDOWS\system32\config\system" puis insère les

informations, sur

la configuration du matériel, qu'il a recueillies plus

tôt, dans la clé de

Registre SYSTEM.

7. Les

pilotes de périphérique qui se trouvent

dans la ruche HKLM\SYSTEM\CurrentControlSet\Services

ayant la valeur Start sont chargés en

mémoire, puis NTLDR transfère le

contrôle à ntoskrnl.exe.

3.6. Le

processus

NTOSKRNL.exe

1.

Dès l'initialisation de Ntoskrnl.exe, ce

dernier crée la Clone control set, qui est une copie de la

ruche Current control

set. La Clone control set représente

l’état

de l’ordinateur pendant sa configuration cette

dernière n’est pas changée ni

modifiée. Ntoskrnl.exe va aussi créer la ruche HARDWARE

dans le registre

en utilisant les informations collectées

précédemment par ntdetect.com

2.

NTOSKRNL comporte 2 phases dans son

processus de démarrage la phase 0 et la phase 1. La phase 0

est orchestré par

une fonction appelée ExpInitializeExecutive

qui est chargée d'appelée la HAL pour

préparer et initialiser le contrôleur

d'interruption, le gestionnaire de mémoire, le gestionnaire

d'objet, le

moniteur de référence de

sécurité et le gestionnaire de processus. La

phase 1

commence quand la HAL est appelée pour préparer

le système à accepter les

interruptions de périphériques

3.

L'initialisation du gestionnaire

d'Entrées/Sorties commence le processus de chargement de

tous les fichiers

pilotes systèmes. Ntoskrnl.exe va initialiser les pilotes de

périphériques

chargés précédemment, puis va scruter

le registre à la recherche des pilotes de

périphériques qui ont comme valeur de

démarrage 0x1

Remarque

:

l’échec de chargement d’un

pilote peut provoquer le redémarrage de Windows pour tenter

de redémarrer en

utilisant la dernière bonne configuration connue.

4.

À la fin de la phase 1, le noyau NT est

totalement opérationnel. Pour terminer la fonction lance le

programme SMSS.exe

(Session Manager SubSystem

situé dans le répertoire

C:\WINDOWS\system32).

3.7. Le

processus d'ouverture

de session

1. SMSS

crée l'environnement en mode

utilisateur qui fournit l'interface Windows. C'est un processus

système

Windows, il est responsable de la gestion des sessions sur le

système

(création, gestion, et suppression des sessions

utilisateurs). C'est le premier

processus exécuté au démarrage en mode

utilisateur.

SMSS

ressemble à n'importe quel autre

processus en mode utilisateur, excepté pour deux choses :

d'abord WINDOWS le

considère comme un processus de confiance, en second lieu,

SMSS est une

application native. Puisque c'est un composant de confiance de

l’OS, SMSS peut

effectuer des actions que peu d'autres processus peuvent

exécuter, comme créer

des jetons de sécurité.

2.

Pendant sa phase d'initialisation SMSS

traite en premier les valeurs comprises dans la clé

HKLM\SYSTEM\CurrentControlSet\Session

Manager\BootExecute.

Cette valeur contient une commande pour lancer l'utilitaire CHKDSK,

qui

vérifie la cohérence du disque (il

crée et affiche un rapport sur l'état d'un

disque donné en fonction du système de fichiers. Chkdsk

indique également toutes les erreurs

détectées sur le disque et les corrige).

Puis SMSS charge le contenu des clefs HKLM\sam,

HKLM\sam\security, et HKLM\software.

La clef

HKLM\SYSTEM\CurrentControlSet\Control\Hivelist permet de savoir ou

sont situés les fichiers

ruches sur le disque (ces fichiers sont : le fichier SAM, SECURITY,

SOFTWARE,

SYSTEM et le fichier NTUSER.dat qui lui est propre à chaque

utilisateur. Le

contenu de ntuser.dat est situé dans la branche

HKEY_CURRENT_USER. Ce fichier

contient les paramètres qui définissent

l’environnement de travail de

l’utilisateur qui a ouvert une session)

3. SMSS charge ensuite le pilote de périphérique win32k.sys et détermine l'endroit où il se trouve ainsi que les autres composants qu'il charge en recherchant leurs chemins dans la clé HKLM\SYSTEM\CurrentControlSet\Session Manager. Finalement, SMSS lance csrss.exe et winlogon.exe. CSRSS sert à gérer les fenêtres et les éléments graphiques de Windows et Winlogon sert à gérer l'ouverture et la fermeture des sessions

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnceEx

7. Un

démarrage n'est pas considéré comme

ayant

réussit tant que l'utilisateur n'a pas ouvert de session.

Après chaque

ouverture de session réussie, la Clone Control Set est

copiée dans la clé

HKEY_LOCAL_MACHINE\SYSTEM \ LastKnownGoodRecovery.

Création

d’un disque dur système

Pour

pouvoir utilisé un disque dur, il faut

le partitionner en une ou plusieurs partitions. Si on créait

plusieurs, elles

seront perçues par l’ensemble des logiciels comme

des disques durs

indépendants.

Création

des partitions sur un disque dur:

Le partitionnement d’un disque dur permet à partir d’un seul disque de créer plusieurs lecteurs (C:, D:, E:, etc.) Ces lecteurs pouvant supporter chacun un système d’exploitation différent. Pour cela on utilise la commande suivante : FDISK

CARACTÉRISTIQUES

ET FONCTIONS D’UN SYSTÈME D’EXPLOITATION

(Menus, clés de raccourcis, gestion)

Sous menu du groupe accessoires

4.1.

Windows est un programme qui sert à contrôler

toutes les composantes

de votre ordinateur.

Il permet entre autres:

Ø

d’organiser et de

gérer vos fichiers

(trier, rechercher, renommer)

Ø

de naviguer sur internet

Ø

de

travailler en réseau

Ø

d’échanger

du courrier électronique

Ø

d’écouter

de la musique etc.

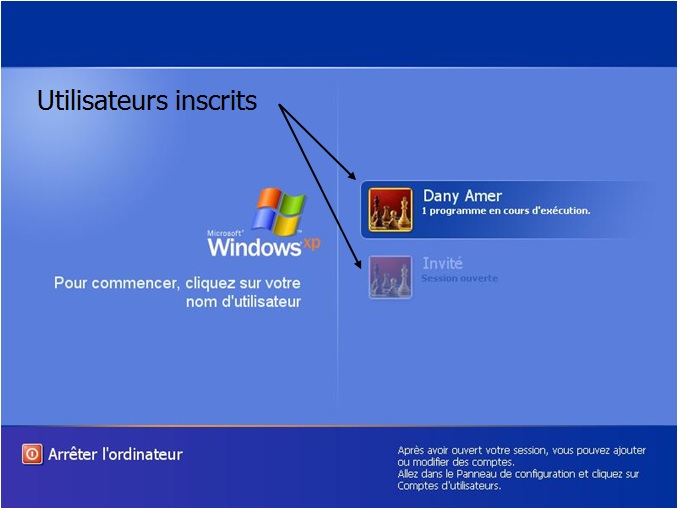

À

l’ouverture, si l’ordinateur est

partagé,

l’écran présente les noms des

utilisateurs.

Cliquez

sur votre nom; Windows charge vos paramètres

personnels.

Vous

pouvez définir jusqu’à cinq (5)

utilisateurs.

Windows

crée alors un compte séparé pour

chaque personne afin que chacun puisse

personnaliser les paramètres de l’ordinateur et

choisir la façon dont les

fichiers seront organisés et affichés.

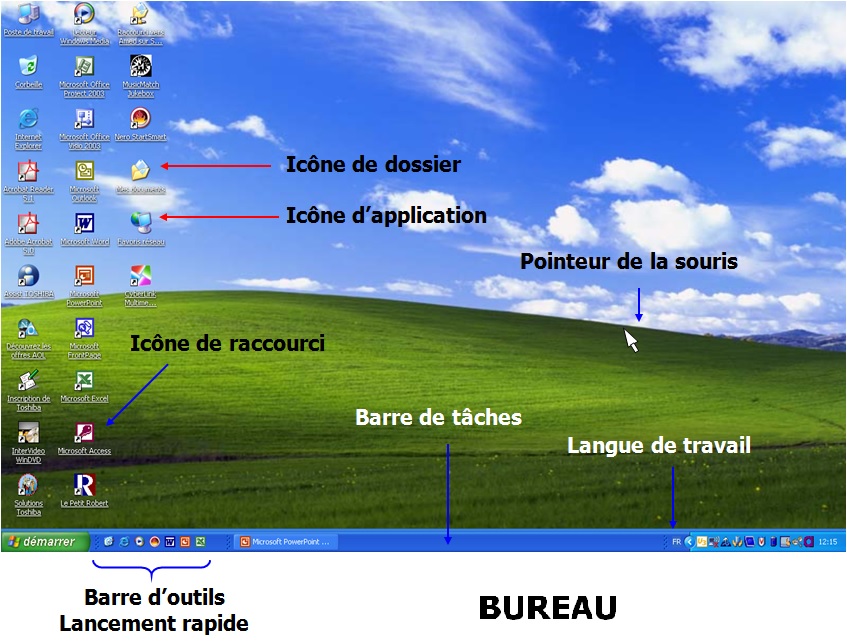

§

De

dossier : elles permettent d’accéder au contenu

d’un dossier.

§

D’application :

elles permettent de lancer

les applications qu’elles représentent

§

De raccourci : elles

permettent d’accéder

plus rapidement aux éléments

qu’elles représentent. Une petite

flèche sur l’icône identifie un raccourci

Les

icônes…

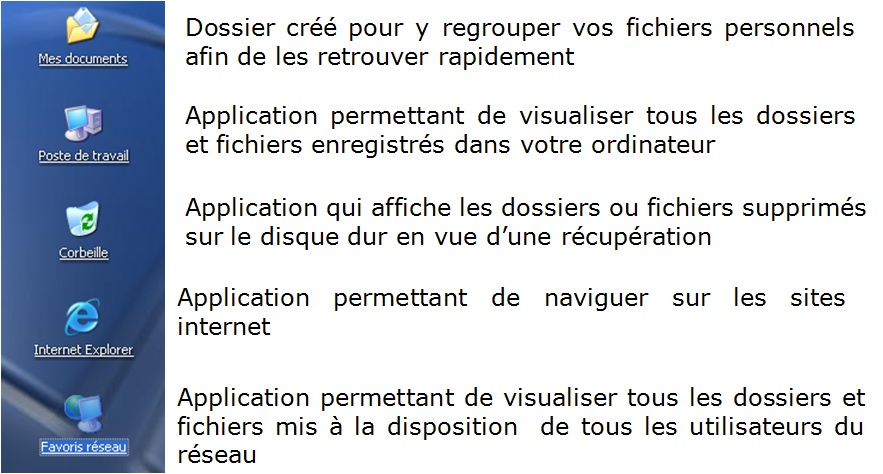

Le

bureau présente

habituellement les icônes suivantes :

4.3.

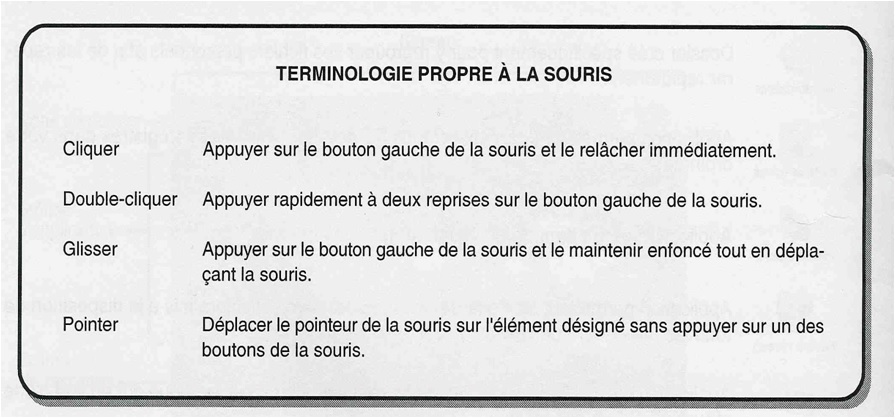

La souris

4.5.

Sous-menu du groupe Accessoires

Un menu contextuel est un menu qui contient les

options spécifiques à un

élément. La plupart des

éléments offrent un menu

contextuel.

1.

Pointez

l’élément désiré

et appuyez

sur le bouton droit de la souris.

2.

Cliquez

sur l’option à sélectionner

avec le bouton gauche.

3.

Pour

retirer un menu contextuel de

l’affichage, cliquez dans une zone vide du bureau

Menus

contextuels…

Menu contextuel du poste de travail

La

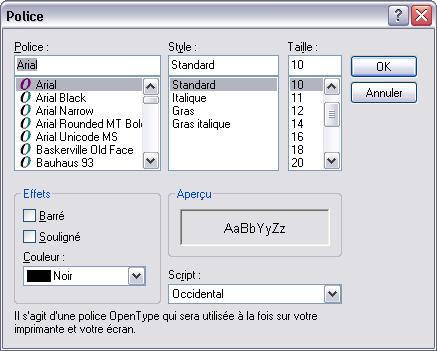

plupart des

applications présentent une barre de menus offrant

différentes options à partir

desquelles des opérations peuvent être

effectuées.

Elle

est représentée par une fenêtre

offrant à l’utilisateur la possibilité

de faire des choix à l’aide de :

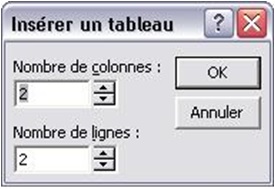

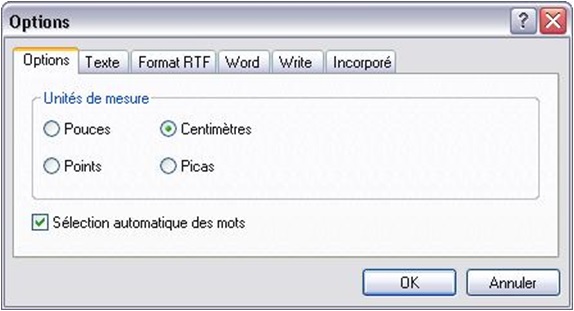

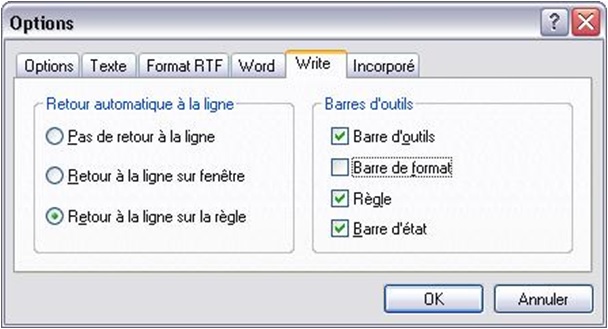

Boutons

de commande

Les

boutons de commande lancent ou annulent

l’exécution des options choisies. C’est

le cas de « OK » et

« Annuler ».

Onglets

Ce sont des boutons

qui

regroupent plusieurs options. Exemple : boutons

« Option, Texte… »

Zones

de texte

Une zone de texte est

représentée par un rectangle permettant de saisir

des informations.

Boutons

radio

Les boutons radio

permettent

d’activer une seule option parmi celles offertes dans une

zone.

Cases à

cocher

Les cases à

cocher permettent

d’activer ou de désactiver des options. Plusieurs

options peuvent être activées

à la fois.

Listes

Les listes offrent un

choix

d’options. Une seule option peut être

sélectionnée dans une liste. L’option

sélectionnée est en surbrillance.

Cliquez

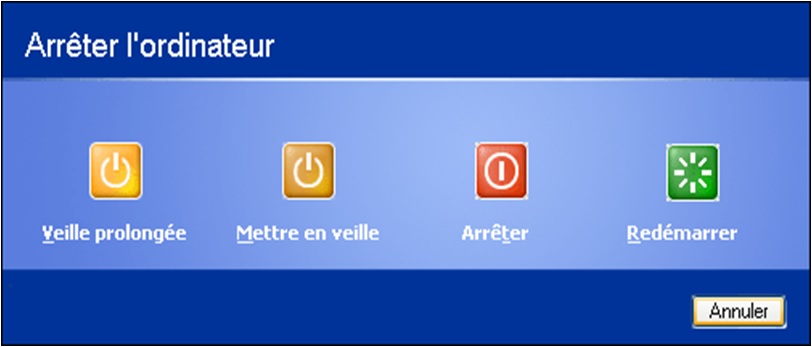

sur démarrer et

arrêter l’ordinateur. La

boîte de dialogue suivante apparaît.

1.

Cliquez

sur « Arrêter » pour

mettre l’ordinateur hors tension.

2.

Cliquez

sur « Veille

prolongée » pour copier le contenu de la

mémoire vive dans un fichier et arrêter

l’ordinateur. Lors du prochain

démarrage, l’utilisateur retrouve ses applications

et ses fichiers ouverts.

3.

Cliquez

sur

« Redémarrer »

lorsqu’une application se bloque et déstabilise le

système.

Déballer

soigneusement chaque élément au

fur et à mesure de l’utilisation et les disposer

à l’abri des chocs et des

sources d’humidité. Vérifier

qu’il ne manque rien (câbles, documentation, CD de

drivers, etc.)

Lire attentivement la

documentation.

Le matériel

informatique craint l’énergie

antistatique que nous accumulons lors de nos mouvements. La solution

est de

porter un bracelet antistatique relié à la terre

ou de se décharger

régulièrement en touchant un objet

métallique relié à la terre (parties

métalliques du boîtier par exemple).

S’installer

dans un endroit propre et bien

éclairé. Prévoir un plan de travail

assez grand pour pouvoir étaler tout le

matériel et tourner le boîtier dans tous les sens.

L’outil

nécessaire pour monter un PC est un

tournevis « Philips ». Un

tournevis plat peut parfois s’avérer utile.

Une pince « Brucelles » sera la

bienvenue pour ceux qui ne sont pas

capables d’attraper les cavaliers de configuration (carte

mère).

Prévoir

aussi un tube de pâte thermique et

une multiprises pour vérifier le fonctionnement une fois le

montage terminé.

La carte principale est le centre du système. Elle contient les parties du système qui définissent sa puissance de calcul et sa vitesse. Cette carte est désignée sous le nom de carte mère. Des cartes embrochables peuvent être installées pour manipuler une grande sélection d'équipements périphériques du PC.

La carte mère du système communique avec les divers systèmes facultatifs des entrées-sorties (I/O) et de la mémoire par les fentes d’extension où se branchent les cartes. Les connecteurs sont normalement situés le long de la partie arrière-gauche de la carte du système de sorte que l’on puisse y accéder par les ouvertures à l’arrière du boîtier du PC.

Différenties parties d'un système typique

Il est plus simple de

configurer la carte mère avant de la placer dans le

boîtier, il faut donc

effectuer tous les réglages en premier, puis fixer la

mémoire (RAM) et enfin le

microprocesseur.

Les réglages

Selon la carte, la

configuration se fait à partir du Bios (technologie

jumperless) ou à l’aide de

cavaliers (petits connecteurs qui s’enfichent sur des pattes

métalliques de la

carte mère).

Dans le premier cas,

il y a

très peu de réglages à effectuer sur

la carte (se référer à la

documentation).

Dans le second cas, il

faut

effectuer tous les réglages à l’aide de

cavaliers dont les principaux sont :

- Réglage

du « bus

système » qui fixe la vitesse

à laquelle transitent les informations dans

l’ordinateur.

- Réglage du « CPU Core » qui fixe le voltage de fonctionnement du microprocesseur.

Remarque : il existe sur toutes les cartes un cavalier qui permet de remettre à zéro les paramètres du Bios (effacement du CMOS). Assurez-vous que ce cavalier est sur sa position « normale » avant de passer à l’étape suivante.

Les types principaux d'emplacements sont :

- Bus de 8 bits

- Bus AT de 16 bits, ou bus ISA (Industry Standard Architecture)

- Bus ISA étendu de 32 bits (EISA) et bus MCA (Micro Channel Architecture)

- Bus

32 bits VESA

(Video Electronics Standards Association) et

bus local de 32/64 bits PCI (Peripheral Component

Interconnect)

Trois technologies

additionnelles de

fentes, ont

trouvé leurs places sur des

cartes de système de classe Pentium. Ces fentes

spécialisées sont :

- Bus AGP (Accelerated Graphics Port)

- Bus AMR (Audio Modem Riser)

- Bus de communication et de gestion de réseau CNR (Communications and Networking Riser)

Il

y a trois

importantes caractéristiques associées

à toute carte d’adaptation :

- La fonction

- Le modèle de connecteur d’extension

- La grandeur

Dans

un système Pentium, les

cartes I/O suivantes sont incluses :

- Une carte modem interne – Pour une communication à travers une ligne téléphonique.

- Une carte LAN -Local Area Network cards- pour brancher le système sur un réseau d’ordinateurs.

-

Une carte son

– pour écouter de la musique de haute

qualité.

- Adapteurs de SCSI - la

plupart des PCS incluent une interface intégrée

IDE pour des périphériques afin de faciliter des

communications entre le système et le dispositif.

- Adapteurs d'USB

– les PCs d’aujourd’hui incluent les

raccordements universels à grande vitesse (bus USB).

- Adapteurs IEEE-1394 - Les raccordements IEEE-1394 sont généralement utilisés avec l'équipement d'audio/video.

- Adapteurs de réseau sans fil - les PCs d’aujourd’hui soutiennent directement les réseaux sans fil.

Système de haut parleurs

Il existe plusieurs types de mémoires RAM

Les

autres

périphériques de stockage

- Mémoires

SIMM (ou EDO)

: on reconnaît leur emplacement sur la carte mère

à leur couleur noire en

général et au fait qu’elles sont deux

par deux. On les retrouvent sur de vieux

modèles.

- Mémoires

DIMM (ou

SDRAM) : les emplacements DIMM sont plus larges que les emplacements

SIMM et

leur nombre n’est pas forcément pair.

- Mémoires SDRAM DDR (Double Data Rate) : c’est une variante de la SDRAM, elle prend en compte les fronts montants et les fronts descendants du bus système. Cela permet de doubler le taux de transfert.

L’installation

du

microprocesseur ne présente aucune difficulté.

Avant de fixer la carte, il faut

procéder à sa mise en place : pour les

processeurs à socket 7 (Pentium I, x686,

AMD K6, Alpha, ....) il faut relever le levier présent

à coté du socle ZIF

(zéro insertion force), puis enfoncer le processeur en

faisant correspondre le

coin biseauté du socle avec le détrompeur du

processeur. Ce détrompeur se

caractérise par exemple par un point blanc sur un des coins

du processeur. Il

suffit ensuite d'abaisser le levier pour fixer le processeur.

On profite du montage

du

processeur pour lui fixer son radiateur sur la tète sans

oublier de mettre une

noisette de pâte thermique entre le processeur et le

radiateur. Pour les

processeurs Slot1 ou Slot A (Pentium II, Pentium III, Athlon) il suffit

d'enficher l'ensemble radiateur + processeur dans la slot.

Si vous utilisez un

adaptateur, fixez le processeur et le ventilateur sur l'adaptateur puis

placez

l'ensemble sur la carte mère.

N'oubliez pas de brancher les câbles d'alimentations des ventilateurs aux emplacement prévus (cf. documentation) et les éventuelles sondes thermiques ...

Maintenant que la

carte mère

est bien configurée et que la ram et le processeur sont

fixés, vous allez

pouvoir vous attaquer au boîtier.

Vous avez

passé les étapes

précédentes, alors celle ci ne devrait pas trop

vous bloquer, il vous suffit de

savoir utiliser un tournevis et de bien observer votre

boîtier. En effet, il

existe une multitude de boîtiers disponibles dans le commerce

et je ne peux pas

tout détailler (Si vous rencontrez un problème

avec votre boîtier, n'oubliez

pas la rubrique assistance).

Il y a deux

règles

essentielles : premièrement vérifiez que vous

êtes en train de monter la carte

du bon côte du fond et dans le bon sens par rapport au

boîtier (les connecteurs

ISA et PCI a l'arrière) ; ensuite la carte doit

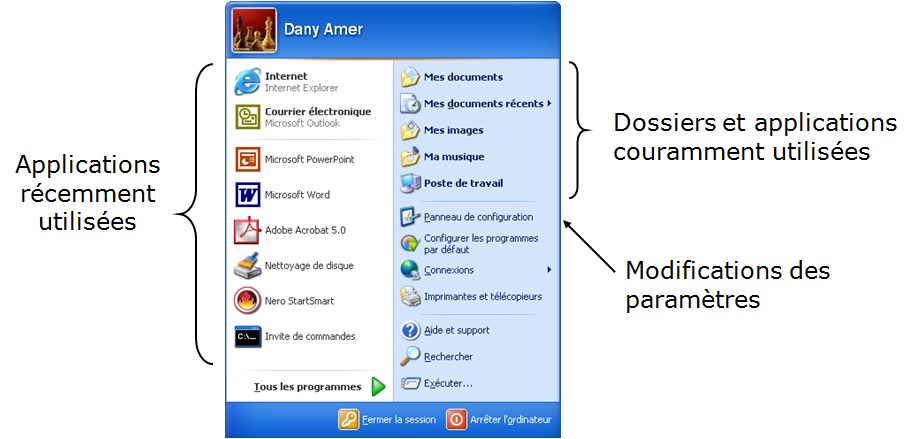

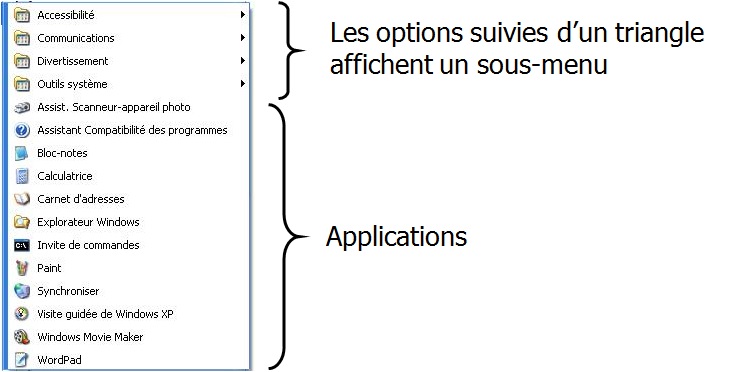

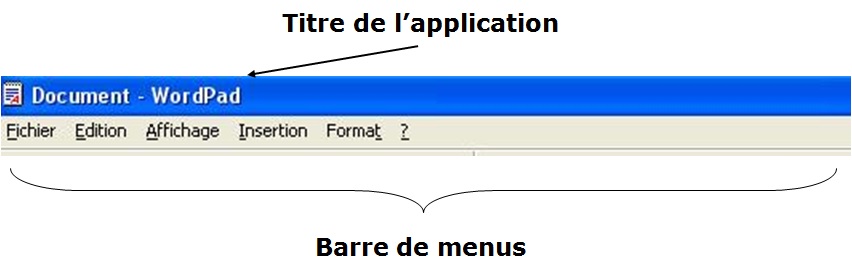

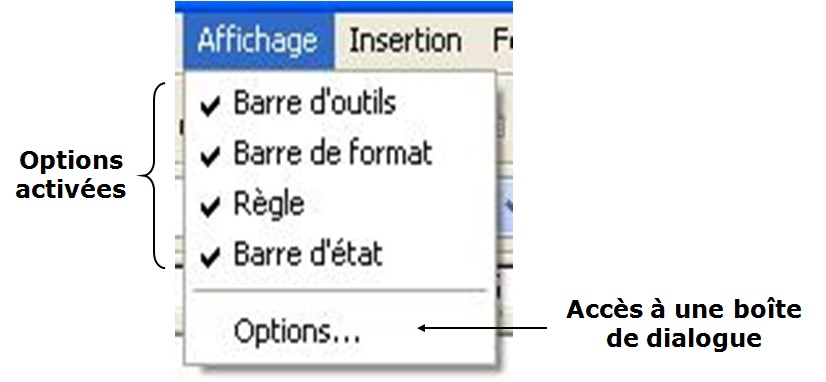

être parfaitement isolée du